Como evitar que hackers 'invadam' seu cérebro no futuro:

Crédito, Getty Images

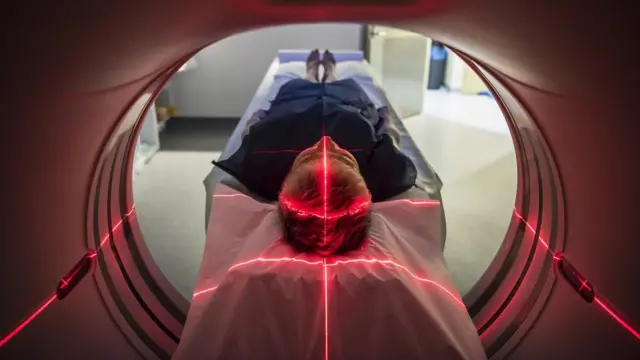

A tecnologia que provavelmente nos permitirá esses feitos é a dos implantes cerebrais, que estão rapidamente se tornando ferramentas comuns para os neurocirurgiões.

Os implantes produzem a chamada estimulação profunda no cérebro, a DBS (da siglainglês, deep brain stimulation), para tratar gama amplacondições, dos tremores da doençaParkinson ao TOC (Transtorno Obsessivo Compulsivo).

Cerca150 mil pessoas no mundo já passaram por tratamentos experimentais com os implantes.

Crédito, Getty Images

A tecnologia está sendo cada vez mais pesquisada nos tratamentos para depressão, demência, síndromeTourette e outras doenças psicológicas.

Pesquisadores estão agora começando a explorar os implantes no tratamentodistúrbios que afetam a memória, como os causados por eventos traumáticos.

A AgênciaProjetosPesquisaDefesa Avançada dos EUA (Darpa,inglês) tem um programa para desenvolver e testar uma "interface neural sem fio totalmente implantável" para ajudar a restaurar a perdamemóriasoldados afetados por danos traumáticos ao cérebro.

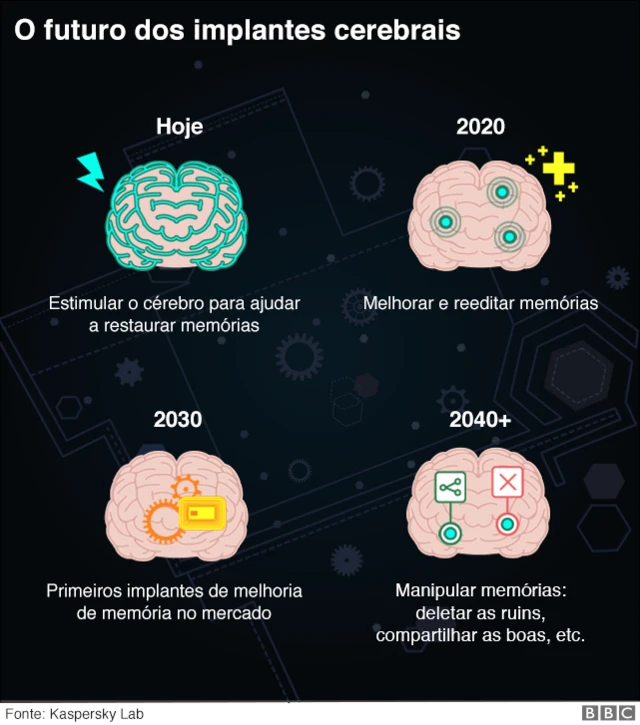

Superpoderes mentais

"Eu não me surpreenderia se um implantememória estivesse disponível no mercado dentro dos próximos dez anos – essa é a escalatempoque estamos falando", diz Laurie Pycroft, uma pesquisadora do departamentociências cirúrgicas na UniversidadeOxford, no Reino Unido.

Em 20 anos, a tecnologia pode ter evoluído o suficiente para nos permitir "capturar" os sinais que constroem nossas memórias, turbiná-los, e redirecioná-losvolta ao cérebro.

No meio do século, é possível que tenhamos ainda mais controle, com a habilidademanipular memórias.

'Sequestromemória'

Mas o controle também pode ter consequências ruins. Se essa habilidade cair nas mãos erradas, as consequências podem ser "gravíssimas", diz Pycroft.

Se um hacker invadir um neuroestimuladorum paciente com doençaParkinson, por exemplo, e alterar as configurações, ele poderia influenciar os pensamentos e comportamento do paciente, ou mesmo causar paralisia temporária.

Um hacker também poderia ameaçar apagar ou reescrever memórias.

Se os cientistas conseguirem decodificar os sinais neurais das nossas memórias, então os cenários podem ser infinitos: pense na quantidadeinformação valiosa que hackers mal intencionados poderiam coletar invadindo os servidores do hospitalveteranosWashington, por exemplo.

Em um experimento2012, pesquisadores da UniversidadeOxford e da UniversidadeBerkeley, na Califórnia, conseguiram desvendar informações pessoais como senhascartãocrédito apenas observando as ondas cerebraispessoas usando um headset (conjunto com microfone, óculosvisão 3D e foneouvido) para jogos virtuais.

Crédito, Getty Images

Controle do passado

"A possibilidade'sequestrocérebros' ealterações maliciosasmemória gera uma variedade enormedesafios para a segurança – algumas bem novas e únicas", diz Dmitry Galov, pesquisadorsegurança virtual da empresa Kaspersky Lab.

A Kaspersky e a UniversidadeOxford colaboraramum projeto para mapear potenciais ameaças e formasataque envolvendo essas novas tecnologias.

"Até no estágio atualdesenvolvimento – que é mais avançado do que as pessoas se dão conta – há uma evidente tensão entre a saúde e a segurança do paciente", diz o relatório O Mercado da Memória: Preparando-se para um Futuro onde as Ameaças Virtuais Miram seu Passado, publicado pelo grupo.

Não é impossível imaginar governos autoritários do futuro tentando reescrever a história interferindo com a memória das pessoas, e até criando novas memórias, diz o artigo.

"Dá até para imaginar essa tecnologia sendo usada para mudar o comportamento das pessoas. Você pode fazer uma pessoa mudar imediatamente o comportamento estimulando a parte do cérebro que gera emoções indesejáveis", diz Galov à BBC.

E vice-versa: também é possível seria possível encorajar determinado comportamento estimulando a parte do cérebro que gera prazer e alegria.

Crédito, Getty Images

Acesso não autorizado

Hackear dispositivos médicos conectados a pessoas é, na verdade, uma ameaça que já existe. Em 2017, autoridades americanas fizeram um recall465 mil marca-passos depoisavaliar que eles estavam vulneráveis à ataques cibernéticos.

A FDA, agência americanacontroleremédios e alimentos, disse que pessoas mal intencionadas podem interferir com os mecanismos, mudando o ritmo cardíacoalguém ou acabando com a bateria, o que poderia provocar morte.

Com o recall, ninguém foi ferido, mas a agência afirmou que com aparelhos médicos cada vez mais conectados, redeshospitais, cirurgias remotas, etc, há um aumento do riscopessoas mal intencionadas explorarem as vulnerabilidadessegurança virtual. "Algumas (dessas vulnerabilidades) podem afetar como os aparelhos médicos operam."

É um problema para muitas áreas médicas, e a Kaspersky acredita que, no futuro, mais aparelhos serão conectados e monitorados remotamente. Médicos só serão chamados para assumir situaçõesemergência.

Crédito, Getty Images

Defesas virtuais

Felizmente, reforçar a segurança virtual no início do planejamento e desenvolvimentoaparelhos pode mitigar a maior parte dos riscos.

Mas a medida mais importante, segundo Galov, é educar médicos e pacientes sobre precauções a serem tomadas, como criar senhas fortes.

O fator humano, diz ele, é uma das maiores vulnerabilidades, porque não podemos esperar que os médicos se tornem especialistassegurança virtual e "qualquer sistema é tão seguro quantoparte mais fraca".

Pycroft diz que, no futuro, implantes cerebrais serão mais complexos e mais amplamente usados para tratar um amplo conjuntodoenças. "A confluência desses fatores provavelmente deve tornar mais fácil e atraente realizar um ataque usando implantespacientes", diz ele.

"Se não criarmos soluções para a primeira geraçãoimplantes, a segunda e terceira gerações serão bastante inseguras."

Já assistiu aos nossos novos vídeos no YouTube ? Inscreva-se no nosso canal!

Este item inclui conteúdo extraído do Google YouTube. Pedimosautorização antes que algo seja carregado, pois eles podem estar utilizando cookies e outras tecnologias. Você pode consultar a políticausocookies e os termosprivacidade do Google YouTube antesconcordar. Para acessar o conteúdo clique"aceitar e continuar".

FinalYouTube post, 1

Este item inclui conteúdo extraído do Google YouTube. Pedimosautorização antes que algo seja carregado, pois eles podem estar utilizando cookies e outras tecnologias. Você pode consultar a políticausocookies e os termosprivacidade do Google YouTube antesconcordar. Para acessar o conteúdo clique"aceitar e continuar".

FinalYouTube post, 2

Este item inclui conteúdo extraído do Google YouTube. Pedimosautorização antes que algo seja carregado, pois eles podem estar utilizando cookies e outras tecnologias. Você pode consultar a políticausocookies e os termosprivacidade do Google YouTube antesconcordar. Para acessar o conteúdo clique"aceitar e continuar".

FinalYouTube post, 3

Este item inclui conteúdo extraído do Google YouTube. Pedimosautorização antes que algo seja carregado, pois eles podem estar utilizando cookies e outras tecnologias. Você pode consultar a políticausocookies e os termosprivacidade do Google YouTube antesconcordar. Para acessar o conteúdo clique"aceitar e continuar".

FinalYouTube post, 4